マリタイムサイバーアラート

ここ数年、海事部門はさまざまなコンピュータおよび情報技術(IT)システムの侵害を経験してきました。主に、これらの違反は付随的な被害です。海事部門は意図された目標になることはほとんどありませんでした。それは被害が軽微であったという意味ではありません。 2017年6月、AP Moller-Maerskは大きなサイバー攻撃を受けました。このマルウェアは、ロシアのハッカーによってウクライナの電力部門を破壊するように設計されていました。しかし、いったんリリースされると、それは無差別であることが証明され、最新の状態に保たれていなかった世界中のITシステムに感染します。 AP Moller-Maerskの場合、そのコンテナ船と関連港湾が最も影響を受け、しばらく操業を停止し、最大3億ドルの経済的損害をもたらしました。同社はマルウェアを完全に駆除するために4万台のデバイスをスクラブする必要がありました。バルセロナ港、サンディエゴ港、およびCOSCO海運会社のアメリカ部門も、ターゲットを絞っていないサイバー攻撃の影響を受けています。

標的となる脅威

最近、ハッカーは海事部門を特にターゲットにした行動を開始しました。

ほとんどの標的型ハッキングは、スピアフィッシングを介して達成されます。ハッカーは、正当な送信者の名前とアドレスを保持しているように見えますが、電子メールの受信者が添付ファイルをダウンロードすることによってITシステムに感染するようにマルウェアを追加するようなEmailPickyなどのツールを使用して正当な電子メールを変更します。あるいは、ハッカーは正当な送信者からハッカーのゴーストアカウントへの資金移動を指示する偽の電子メールを作成します。彼らが発見される前に、不正請求の支払いは時々月の間続きます。 2011年から2013年の間に、スピアフィッシング医薬品販売業者はアントワープ港のITシステムをハッキングして、輸送用コンテナに隠された医薬品の集荷を手配しました。

未知のネットワークへの接続に同意すると、無意識のうちにマルウェアがダウンロードされる可能性もあります。そのマルウェアが海運会社などの別のネットワークにアクセスするデバイスに侵入すると、堅牢なサイバーセキュリティプロトコルが導入されていない限り、マルウェアはネットワーク全体に簡単に拡散する可能性があります。

多くの個人や事業体は単純なパスワード(例えばABC123)を利用しており、彼らのパスワードを決して変更しません。これらの行為はハッカーのための鍵のかかっていないドアと電子的に同等です。

ソフトウェアプロデューサーは定期的に自社製品のアップデートとパッチを発行します。彼らはまた、古い製品を廃止し、それらを新しいより洗練されたバージョンに置き換えます。ソフトウェアユーザーがこれらのアップデートとパッチを速やかにインストールし、使用されなくなったソフトウェアを交換することが重要です。ソフトウェアプロデューサは、製品の欠陥が発見されたときにアップデートまたはパッチを発行します。そのアップデートやパッチは、たぶん不注意でその欠陥が何であるかを明らかにしています。ハッカーはその情報を利用して製品を利用するITシステムを悪用しますが、最新の状態に保ちません。

感染したITシステムは、ハッカーに機密の商業情報を提供したり、追加の悪意のあるソフトウェアをアップロードしたりするように仕向けることができます。場合によっては、その悪意のあるソフトウェアはランサムウェアで構成されています。ランサムウェアは、ITシステムを凍結したり、機密データをコピーして身代金要求をシステム管理者に送信するように設計されています。身代金が支払われると(通常はビットコインまたは別の電子通貨で)、ITシステムが解放されるか、データが返されますが、必ずしもそうとは限りません。法執行機関、病院、地方自治体、海運会社、そして2017年には英国の大手海運会社であるClarkson Plcを含む、数多くの公的機関および私的機関がランサムウェア攻撃の対象となっています。

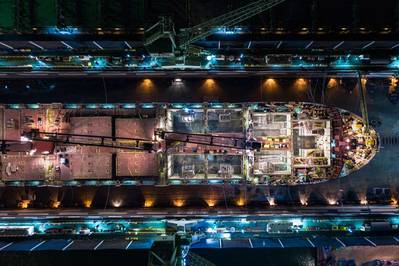

オーストラリアの造船会社Austral Limitedも、ランサムウェア攻撃の明らかな対象でした。

モノのインターネット(IoT)により、情報および制御システムへのアクセスが容易になりました。これらは効率を改善するための広範な機会を生み出しました。接続された装置およびシステムはユビキタスアクセスの可能性を提供し、それは許可されたおよび許可されていないユーザの両方にとってより可能性のあるエントリポイントに等しい。より多くのデバイスが相互に、そしてインターネットに接続されるようになると、全体的なリスクと妥協の影響は、サイバー攻撃の場合にはカスケード効果の可能性と共に増加します。航行、推進、その他の船舶操作システムがハイジャックされる可能性があります。

予防プロトコル

以下は、サイバー攻撃のリスクを軽減するためのいくつかの手順です。

•固有のパスワードを利用し、定期的にパスワードを変更する。

•ソフトウェアのアップデートとパッチを受け取り次第速やかにインストールする。

•マルウェアについてITシステムを定期的にチェックする。

•ITシステムに接続されていないスタンドアロンデバイスに頻繁にデータをバックアップする。

•2要素識別は、ITシステムへのアクセスを求める人が適切に承認されていることを確認するための効果的な手段ですが、それを利用しているエンティティはほとんどありません。

•サイバーセキュリティトレーニングが不可欠です。脅威は急速に進展しているので、訓練は継続的でなければなりません。

米国沿岸警備隊は最近、海事業界に電子メールのフィッシングやマルウェアの侵入の試みを警戒するよう勧告するMarine Safety Information Bulletinを発行しました。サイバー攻撃者は、到着通知(NOA)メッセージの内容を含む機密情報にアクセスしようとしていると報告されています。米国の船長は、疑わしいサイバー活動をUSCGのNational Response Center(NRC)に報告する義務があることを思い出しました。迷惑メール、特に機密情報を要求している、または添付ファイルを含むメールは、添付ファイルを処理またはダウンロードする前に、別の手段で送信元エンティティに連絡することによって確認する必要があります。

サイバーセキュリティ手順およびプロトコルは、船舶および会社の安全管理システム(SMS)に記載されている必要があります。これを怠ると、欠陥が生じ、船舶が耐航性に欠けると判断される可能性があります。

最大の国際海運協会であるバルト海国際海事協議会(BIMCO)は、事件の危険性を減らすために当事者にサイバーセキュリティ手順とシステムを実施することを要求する海事契約で使用するための新しいサイバーセキュリティ条項を作成しました。

国際標準化機構(ISO)と国際電気標準会議(IEC)が共同で情報セキュリティ規格ISO / IEC 27001を開発しました。この規格は、情報セキュリティを管理管理下に置くことを意図した管理システムを指定し、適合のための特定要件を規定します。これらの要件を満たす組織は、監査が正常に完了した後に認定認証機関によって認証される場合があります。そのような認証は、一般的にサイバーセキュリティのゴールドスタンダードと見なされています。

概要

サイバー専門家は、これらは2種類の会社のITシステムであると言います。ハッキングされたことが知られているものと、ハッキングされたことをまだ知らないものです。これは過言であるかもしれませんが、それほど遠くないです。非常に多くの脅威があり、それらの脅威の洗練は急速に増加しているため、ITシステム管理者は圧倒されています。事業体と個人は、ITシステムとデータを保護するためにできるだけ多くの対策を講じる必要があります。継続的な警戒が必要です。

-163517)